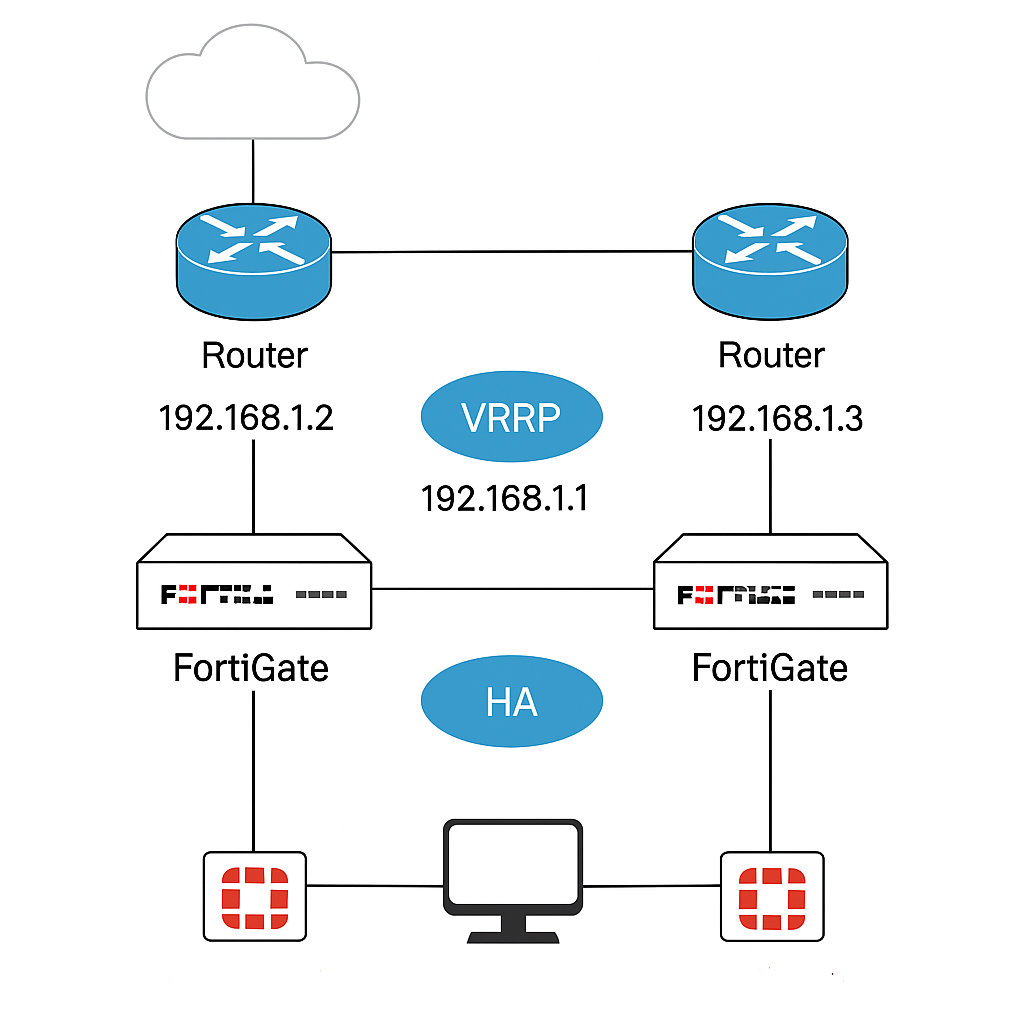

ネットワーク設計において、可用性を確保するための「冗長化」は欠かせない要素である。特に拠点間接続やデータセンター環境では、Ciscoルータを利用したWAN接続とFortiGateによるセキュリティ機能を組み合わせるケースが多い。本記事では、CiscoルータのVRRP(Virtual Router Redundancy Protocol)と、FortiGateのHA(High Availability)構成を組み合わせた冗長化手法を解説する。

Ciscoルータの冗長化:VRRPの仕組み

VRRPは、複数のルータ間で仮想IPアドレスを共有し、1台が障害発生した際に自動でバックアップルータへ切り替えるプロトコルである。Ciscoルータでは、HSRPやGLBPも利用可能だが、他ベンダー機器との相互運用性を考えるとVRRPがよく採用される。

VRRPの基本動作

- 1台が「マスタ」、他は「バックアップ」として動作する。

- マスタがダウンすると、バックアップが仮想IPを引き継ぐ。

- クライアントは常に仮想IPをデフォルトゲートウェイとして利用するため、切替時の影響が最小限に抑えられる。

CiscoルータでのVRRP設定例

interface GigabitEthernet0/0 ip address 192.168.1.2 255.255.255.0 vrrp 1 ip 192.168.1.1 vrrp 1 priority 110 vrrp 1 preempt

上記例では、仮想IP 192.168.1.1 を共有し、優先度110のルータがマスタとして動作する。preemptを有効化することで、障害から復旧した際に再度マスタに戻ることができる。

FortiGateの冗長化:HA構成

FortiGateはHA機能を標準で備えており、複数台を1つのクラスタとして動作させることで冗長化が可能となる。代表的なモードは以下の2つである。

HAのモード

- Active-Passive:1台がアクティブで処理を行い、もう1台は待機。障害発生時に切り替わる。

- Active-Active:複数台で処理を分散。高トラフィック環境で利用されるが設計が複雑。

FortiGateのHA設定例(CLI)

config system ha set group-name FG-HA set mode a-p set password yourpassword set hbdev port1 50 port2 50 set priority 200 end

上記設定では、2台のFortiGateをActive-Passiveで構成している。hbdevはハートビート用インターフェースであり、障害検出に利用される。

Cisco VRRPとFortiGate HAの連携

CiscoルータのVRRPとFortiGateのHAを組み合わせることで、WAN側とファイアウォール側の両方を冗長化できる。ただし、注意点として以下が挙げられる。

連携時の考慮点

- ルータ側とFortiGate側でフェイルオーバーのタイミングが異なる可能性がある。

- STP(Spanning Tree Protocol)環境では、切替時のループに注意。

- FortiGate HAではセッション同期が行われるため、切替後も通信が継続される。

図3:Cisco VRRPとFortiGate HA切替時のトラフィックフロー

運用・トラブルシューティング

冗長構成を導入しても、実際に障害発生時に正しく切り替わらなければ意味がない。以下の確認ポイントを押さえておくことが重要である。

Ciscoルータ側の確認コマンド

show vrrp

現在のマスタ/バックアップ状態を確認できる。

FortiGate側の確認コマンド

get system ha status

クラスタ内のアクティブメンバや同期状況を確認できる。

監視とログ

- SNMPを用いた状態監視(SolarWindsやZabbixでの可視化)

- Syslogサーバにイベントを転送し、切替履歴を記録

まとめ

CiscoルータのVRRP設定とFortiGateのHA構成を組み合わせることで、WAN接続からファイアウォールまでを包括的に冗長化できる。 実務では、切替タイミングや監視方法を考慮しつつ、ネットワーク構成図を事前に明確に設計することが成功の鍵となる。 特に、拠点WANやデータセンターの設計においては、冗長化を適切に行うことで障害に強いネットワーク基盤を構築できるだろう。