目次

CiscoルータでACLとIP SLAを連携|障害時にトラフィックを自動制御する方法

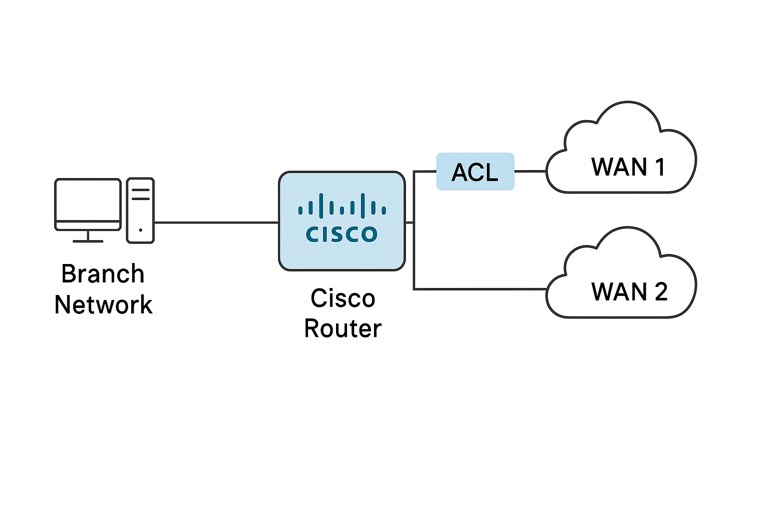

Ciscoルータでは、ACL(アクセスリスト)を活用することでトラフィック制御が可能ですが、IP SLAと組み合わせることで、回線障害や宛先到達不可時に動的にACLを切り替えることができます。

本記事では、「Cisco ルータ 設定」の中でも応用的なACL活用法として、IP SLAとオブジェクトトラッキングを活用したトラフィック制御の仕組みと設定例を紹介します。

1. IP SLAとACLを連携するとは?

通常、ACLは静的なトラフィック制御手段ですが、IP SLAで特定の宛先への到達性を監視し、その結果に応じてルーティングやACLの適用先を切り替えることで、障害時にも柔軟な対応が可能になります。

この構成は特に以下のような場面で有効です:

- インターネットと閉域網のデュアル回線構成

- WAN障害時に社内SaaSトラフィックだけ代替回線へ逃す

- セキュリティポリシーを動的に切り替えたい場合

2. 実装構成の概要

本構成では以下の要素を使用します:

- IP SLA:指定の宛先へpingで到達性を監視

- object tracking:IP SLAの状態を追跡

- route-map:ACLと連携してポリシールーティングを制御

- ACL:トラフィックを識別し制限・許可

3. 設定例:SLA監視+トラッキング+ACL適用

! IP SLA で宛先監視 ip sla 10 icmp-echo 8.8.8.8 source-interface GigabitEthernet0/0 frequency 10 ip sla schedule 10 life forever start-time now ! トラッキングオブジェクト設定 track 10 ip sla 10 reachability ! ACL:社内からのWebトラフィックを識別 ip access-list extended WEB-TRAFFIC permit tcp 192.168.10.0 0.0.0.255 any eq 80 permit tcp 192.168.10.0 0.0.0.255 any eq 443 ! route-map:トラフィックにACLを適用し、障害時の動作制御 route-map SLA-ROUTE permit 10 match ip address WEB-TRAFFIC match track 10 set ip next-hop 192.0.2.1 route-map SLA-ROUTE permit 20 match ip address WEB-TRAFFIC set ip next-hop 198.51.100.1 ! PBR適用 interface GigabitEthernet0/1 ip policy route-map SLA-ROUTE

4. 正常時と障害時の動作比較

| 状態 | IP SLA 到達可 | next-hop |

|---|---|---|

| 正常 | 〇 | 192.0.2.1 |

| 障害発生 | × | 198.51.100.1 |

5. 検証コマンドとトラブル対応

show ip sla statistics:SLAの応答状況を確認show track:トラッキングのステータス(Up/Down)show route-map:マッチしているACL/next-hopの確認show access-lists:ACLがヒットしているかどうか

R1# show track Track 10 IP SLA 10 reachability State is Down Last change was 00:03:15 ago

6. よくあるトラブルと対策

- IP SLAの対象IPが応答しない → DNSやFirewallで拒否されていないか確認

- ACLにトラフィックがマッチしていない →

hitcntをチェック - route-mapの優先順位が逆 → sequence番号を見直す

- policyがインターフェースに適用されていない →

ip policy route-mapを再確認

まとめ

「Cisco ルータ 設定」において、ACLとIP SLAを連携させたトラフィック制御は、障害検知→動的切替という高度な対応を可能にします。

特に、社内の重要なSaaSや外部接続の可用性を担保するために非常に有効です。

- IP SLAで障害を検知

- object trackingで状態を監視

- ACL+route-mapで経路制御

- 障害時も安定した通信を維持

現場での冗長化・高可用性設計においても応用可能なこの構成を、ぜひ検証・導入してみてください。