複数拠点を仮想的に接続する技術として、「GREトンネル」はネットワークエンジニアにとって基本かつ重要なスキルのひとつです。

特にCiscoルータでは、比較的シンプルな設定でGREトンネルを構成でき、IPsecと組み合わせることでセキュリティも確保できます。

この記事では、GREの仕組み、Ciscoルータでの設定方法、トラブルシューティング、さらにはネットワーク監視との連携までを図解とともに丁寧に解説します。

2拠点のCiscoルータ間でGREトンネルを張り、それぞれのLANセグメントを仮想的に接続します。

GREトンネルとは何か

概要と用途

GRE(Generic Routing Encapsulation)は、任意のレイヤ3プロトコルをカプセル化して転送するトンネリング技術です。

例えば、OSPFやEIGRPなどの動的ルーティングプロトコルをインターネット越しに使いたいときに、GREトンネルを張ることで透過的な通信が可能になります。

- IPパケットの中に別のIPパケットをカプセル化して転送

- プロトコル非依存で、マルチプロトコル環境にも対応

- 暗号化機能は持たない(必要に応じてIPsecを併用)

使用例

GREは以下のような状況で利用されます:

- 拠点間ネットワークを1つのルーティングドメインにまとめたい場合

- プライベートIPアドレスのやりとりをインターネット上で行いたい場合

- マルチキャストやダイナミックルーティングを拠点間で使用したい場合

CiscoルータによるGREトンネル構成

構成例

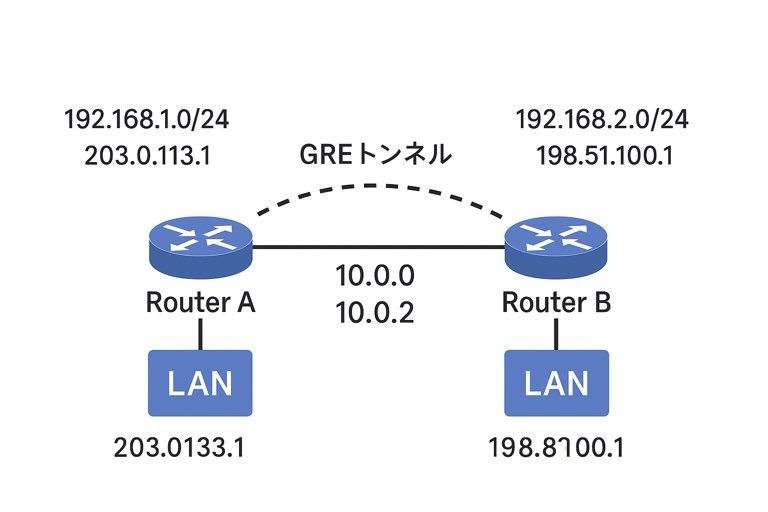

ここでは、2つの拠点を持つ企業ネットワークを例に、GREトンネルを構成してみます。

それぞれの拠点にはCiscoルータが配置され、インターネット経由で通信可能なグローバルIPが割り当てられています。

203.0.113.1(拠点A)と198.51.100.1(拠点B)をトンネルで接続し、トンネルインターフェースには10.0.0.0/30のアドレスを設定しています。

Router A の設定

interface Tunnel0 ip address 10.0.0.1 255.255.255.252 tunnel source 203.0.113.1 tunnel destination 198.51.100.1 tunnel mode gre ip

Router B の設定

interface Tunnel0 ip address 10.0.0.2 255.255.255.252 tunnel source 198.51.100.1 tunnel destination 203.0.113.1 tunnel mode gre ip

これでトンネルインターフェースを通じて仮想的な通信路が確立され、ルーティングプロトコルの利用や静的ルートによる通信が可能になります。

GREとIPsecの併用でセキュリティを確保

暗号化の必要性

GREトンネルは暗号化されていないため、インターネット経由での通信においてはパケットの盗聴や改ざんリスクがあります。

このリスクを回避するために、IPsecを用いてGREトラフィック自体を暗号化します。

GRE over IPsec の設定例(Router A)

access-list 110 permit gre host 203.0.113.1 host 198.51.100.1

crypto isakmp policy 10

encryption aes

hash sha

authentication pre-share

group 2

crypto isakmp key cisco123 address 198.51.100.1

crypto ipsec transform-set GRE-SET esp-aes esp-sha-hmac

crypto map GRE-MAP 10 ipsec-isakmp

set peer 198.51.100.1

set transform-set GRE-SET

match address 110

interface GigabitEthernet0/0

crypto map GRE-MAP

GREトラフィックはIPsecによりカプセル化され、安全にインターネットを通過します。

運用管理とトラブルシューティング

確認用コマンド

GREトンネルの状態確認やパケット転送の確認には以下のコマンドが役立ちます:

show interface Tunnel0 show ip route ping 10.0.0.2 show crypto isakmp sa show crypto ipsec sa

監視ツールとの連携

GREトンネルの安定稼働を確認するには、ネットワーク監視ツールの導入が有効です。

たとえば、SolarWindsやPRTGを使えば、トンネルインターフェースの状態やトラフィックの可視化が可能になります。

また、Wiresharkを活用すればGREヘッダを含むパケット内容を詳細に確認でき、トラブルの切り分けにも役立ちます。

LANから出たパケットがGREでカプセル化され、トンネル終端で復号されて宛先に届きます。

まとめ

GREトンネルは、複数拠点のネットワークを柔軟に接続するための強力な技術です。

Ciscoルータを使えば、設定自体はシンプルで、IPsecと組み合わせることでセキュリティも確保できます。

さらに、監視ツールと連携することでトンネルの安定性を担保し、信頼性の高いネットワークを構築できます。

日々の運用でGREトンネルの有用性を感じていただければ幸いです。